Układ uwierzytelniania Maxim DeepCover – ochrona węzłów IoT

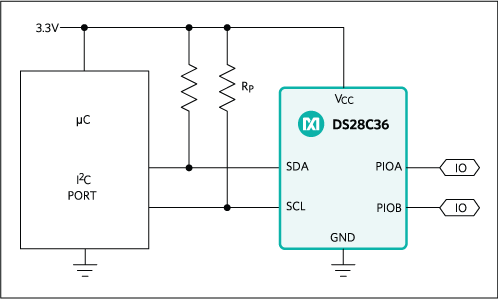

Projektanci urządzeń przemysłowych, medycznych i Internetu Przedmiotów (IoT) mogą teraz lepiej chronić swą własność intelektualną oraz integralność urządzenia dzięki układowi uwierzytelniającemu DS28C36 firmy Maxim Integrated.

Rosnące ryzyko podrobienia produktów, niebezpieczeństwo wykorzystanie zużytych urządzeń medycznych, a także ryzyko ataku na węzły sieci czujnikowych wymagają wykorzystania silnych zabezpieczeń na poziomie produktu i systemu. Układ DS28C36 dostarcza zestaw odpowiednich narzędzi kryptograficznych wykorzystujących klucz asymetryczny i symetryczny, stanowiąc tanie i kompaktowe rozwiązanie. Funkcje z kluczem asymetrycznym wykorzystują szyfrowanie oparte na krzywych eliptycznych P256, a kluczem symetrycznym – szyfrowanie SHA-256.

Układ DS28C36 ma dwa piny GPIO z funkcją uwierzytelnienia i opcjonalną kontrolą stanu bezpieczeństwa. Dostępna jest również unikalna funkcja ułatwiająca bezpieczne wgrywanie programu i bootowanie. Ponadto w układzie zostały wykorzystane zaawansowane zabezpieczenia chroniące przed inwazyjnymi i nieinwazyjnymi atakami.

Docelowe zastosowania obejmują dwustronne uwierzytelnienie, bezpieczne przechowywanie danych (takich jak klucze szyfrujące systemu), weryfikację danych o krytycznym znaczeniu dla systemu, bezpieczne uruchamianie oraz kontrola wykorzystania końcowego produktu.

W zastosowaniach, w których mikrokontroler hosta ma niewystarczającą moc obliczeniową do obsługi krzywych eliptycznych lub też nie ma wystarczająco dużej zabezpieczonej pamięci do przechowywania symetrycznego klucza SHA-256, można skorzystać z układu DS2476 – opcjonalnego koprocesora współpracującego z DS28C36.

Najważniejsze cechy

- Ochrona przed podrabianiem: Sprawdzona metoda uwierzytelnienia zapobiega klonowaniu urządzeń.

- Bezpieczne zarządzanie funkcjami i wykorzystaniem systemu: Monitorowanie / ograniczenie wykorzystania układów peryferyjnych na podstawie ustawień uwierzytelnionej pamięci EEPROM i 17-bitowego licznika, który można tylko zmniejszać.

- Ochrona integralności danych: Bezpieczna funkcja programowania / bootowania i zabezpieczone piny GPIO chronią przed atakami.

- Ochrona krytycznych danych systemu: Kluczowe dane są dostępne tylko za pomocą szyfrowanego odczytu/zapisu z kluczem uzyskanym za pomocą protokołu typu ECDH.

Enea stawia na polskie firmy. Local content kluczowy dla transformacji energetycznej

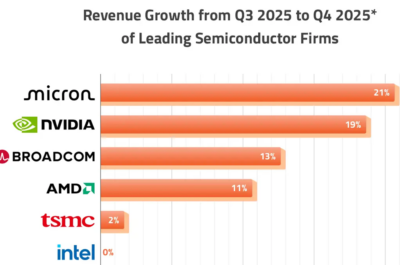

Enea stawia na polskie firmy. Local content kluczowy dla transformacji energetycznej  Gwiazda za kulisami: jak Micron Technology wyprzedza Nvidię

Gwiazda za kulisami: jak Micron Technology wyprzedza Nvidię  Nagrody w konkursie embedded award 2026: jury otrzymało 110 zgłoszeń od ponad 90 firm

Nagrody w konkursie embedded award 2026: jury otrzymało 110 zgłoszeń od ponad 90 firm