Ryzyko ataku na łącze: jak zabezpieczyć ciąg komunikacji IoT

Ani użytkownicy, ani firmy nie są w stanie zatrzymać natłoku danych pojawiających się w Internecie. Mają miejsce okazjonalne akty sprzeciwu, takie jak wyrok Trybunału Sprawiedliwości Unii Europejskiej z maja 2014 roku, który daje osobom prywatnym pod pewnymi warunkami prawo do usunięcia informacji o sobie z wyszukiwarek internetowych: tak zwane „prawo do zapomnienia”.

Mimo to każdego dnia coraz więcej naszych czynności – zakupy w sklepie, dostęp do budynku, przeglądanie stron internetowych – jest rejestrowanych przez komputery i magazynowane w cyfrowych centrach przechowywania danych, które należą do rządów, korporacji i placówek publicznych.

Rozwój Internetu Przedmiotów (IoT) spowoduje przyrost ilości danych w tej puli, również danych zupełnie nowych rodzajów. O ile konsumenci zdają sobie sprawę, że nie są w stanie zatrzymać tego trendu, z dużym prawdopodobieństwem mogą się domagać od właścicieli danych bezpieczeństwa i ochrony. Z drugiej strony, klienci odejdą od tych firm, które nie będą szanować ich bezpieczeństwa i prywatności.

Z tego i z innych powodów bezpieczeństwo połączonych urządzeń jest ważne dla producentów OEM, którzy je dostarczają. Za przykład może posłużyć proste urządzenie domowe zużywające zasoby, na przykład czajnik podgrzewający napoje. Po podłączeniu do sieci może przekazać producentowi OEM informacje o wykorzystaniu urządzenia, takie jak częstość, długość i dokładne godziny użycia, jak również informacje o preferowanych smakach i częstości ich wyboru.

Te informacje mogą zostać użyte na wiele sposobów w celu usprawnienia i rozwoju produktu. Projektanci mogą na przykład, znając czas uruchomienia płyty grzewczej, poprawić bezawaryjność urządzenia, a informacje o częstości użycia mogą pozwolić usunąć rzadko używane funkcje z przyszłych projektów.

Te dane zapewniają producentowi OEM przewagę konkurencyjną, ponieważ pozwalają opracować bardziej atrakcyjny produkt. To natomiast oznacza, że dane są cenne. Powinny być zatem być chronione przed kradzieżą, a dokładniej – szpiegostwem przemysłowym.

Producenci OEM mają również inne powody, aby chronić swe produkty przed włamaniem czy uszkodzeniem. Jakiś czas temu głośno było o pewnym ataku hakerskim: dwukierunkowy monitor służący do obserwacji dziecka został przejęty przez obcego intruza znajdującego się na zewnątrz domu. Niezabezpieczony router Wi-Fi pozwolił mu zdalnie obserwować i mówić do dziecka za pośrednictwem swego laptopa. Intruz mógł to zrobić, ponieważ połączenie Wi-Fi nie wymagało od użytkownika odpowiedniego uwierzytelnienia, a dane monitora – strumień audio i wideo – nie były zaszyfrowane.

Narażenie urządzenia na taki atak powoduje ogromną stratę reputacji jego producenta. Równie niebezpieczna jest możliwość ataku typu „blokada usług” (denial of service) – zarówno dla właścicieli danych, jak i użytkowników.

Z wymienionych wyżej powodów IoT jest bardzo atrakcyjny dla producentów sprzętu – pozwala im gromadzić nieodstępne wcześniej dane i przetwarzać je, aby udoskonalić swe produkty i usługi. Jednocześnie połączenie urządzeń elektronicznych z siecią wprowadza wiele zagrożeń dla bezpieczeństwa. Można je podzielić na następujące kategorie:

- Utrata prywatności użytkownika

- Utrata wiarygodności producenta

- Ryzyko kradzieży

- Ryzyko ataku

W jaki sposób producenci OEM powinni przeciwdziałać tym zagrożeniom i zabezpieczyć produkty pracujące w miejscu przeznaczenia?

Rys. 1. Dane z urządzeń takich, jak systemy monitorowania dzieci, mogą być narażone na ataki intruzów

Nierozerwalny łańcuch zabezpieczeń

Najważniejszym problemem, który musi zrozumieć projektant systemu, to fakt, że dane generowane przez produkt są narażone w każdym połączeniu między węzłami – od urządzenia do chmury, co widać na rys. 2. Aby zapewnić odpowiednią ochronę, należy zabezpieczyć każde takie połączenie.

Ryzyko pojawia się już w węźle końcowym. Zazwyczaj urządzenia takie, jak czujniki bezprzewodowe czy sprzęty domowe, jak ekspres, wykorzystują tani radiowy układ nadawczo-odbiorczy do komunikacji z bramą. Przykładowo, urządzenie medyczne może zawierać układ nadawczo-odbiorczy Wi-Fi lub Bluetooth Smart łączący się z bramą – tę rolę może pełnić na przykład smartfon. Z kolei urządzenia przemysłowe mogą korzystać z układu nadawczo-odbiorczego na pasmo ISM, aby łączyć się z koncentratorem. Przedstawiony wyżej przykład monitora dla dzieci pokazuje, że dane są narażone już podczas tego pierwszego połączenia. Producent OEM odpowiada za bezpieczeństwo danych wysyłanych przez swoje urządzenie – nie może liczyć na to, że użytkownik sam zabezpieczy swą sieć.

Taka odpowiedzialność może się wydawać niesprawiedliwa, ale użytkownik nie zawaha się oskarżyć producenta o ewentualne luki w zabezpieczeniach, nawet jeśli powstały na skutek nieodpowiedniego zabezpieczenie punktu dostępowego przez niego samego. Dzisiejsi użytkownicy chętnie opublikują opisy zauważonych wad w zabezpieczeniach produktu w mediach społecznościowych. Zmusza to producentów do skutecznego szyfrowania danych w miejscu utworzenia i ograniczenia dostępu sieciowego tylko dla poprawnie uwierzytelnionych użytkowników.

Ochrona ta musi pozostać skuteczna w każdym elemencie ciągu transmisji aż do chmury. Typowe elementy narażone na atak to:

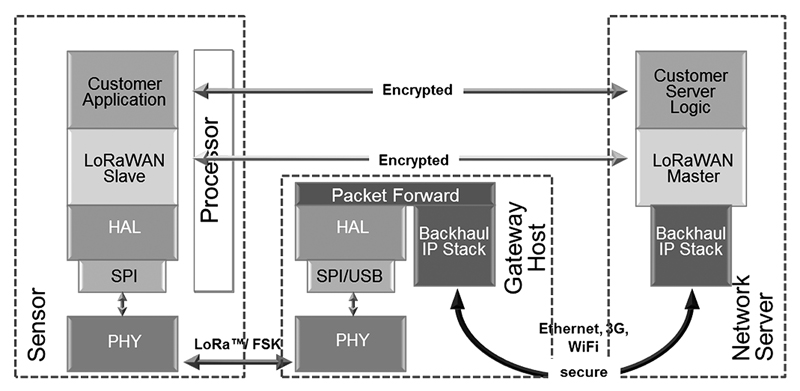

- Router, brama lub koncentrator. Konwencjonalny router uwierzytelnia użytkownika na podstawie hasła. Jednak można je złamać, jeśli nie jest zbyt silne, lub wykraść. Koncentratory w standardzie LoRa lub Sigfox pracujące w nielicencjonowanym paśmie ISM zapewniają lepszą ochronę, ponieważ dane przez przesyłane lub odbierane za ich pomocą muszą być zaszyfrowane, co pokazuje rys. 3.

- Dostawca usług internetowych (ISP). Zwykle zakładamy, że znani dostawcy zapewniają wystarczające środki bezpieczeństwa. Jednak wszystkie operacje po stronie ISP są na pewnym etapie zarządzane przez ludzi, a to właśnie ludzie stanowią słabe ogniwo systemu zabezpieczeń. Producenci sami powinni podjąć kroki, aby zweryfikować bezpieczeństwo danych podczas transmisji przez Internet.

- Chmurowe magazyny danych. Podobnie jak w przypadku dostawców Internetu, łatwo przyjmujemy założenie, że dane umieszczone na serwerach chmury stają się bezpieczne. Producent sprzętu powinien się upewnić, że umowa o gwarantowanym poziomie świadczenia usług (SLA) danej chmury określa zabezpieczenia gwarantowane przez dostawcę chmury.

Rys. 2. System IoT zawiera wiele elementów połączonych w łańcuch. Każde niezabezpieczone łącze jest wrażliwe na atak

Aby zmniejszyć ryzyko związane z obsługą danych przez dostawcę Internetu, producent powinien uwzględnić nie tylko bezpieczeństwo danych, ale też bezpieczeństwo usługi. Rodzaj zagrożenia zależy od konkretnego zastosowania.

Typowi użytkownicy domowi wymagają ciągłego dostępu do Internetu. W rzeczywistości czas dostępności Internetu wynosi jedynie 80%. Jest to potencjalna katastrofa z punktu widzenia producenta urządzenia, które na przykład monitoruje stan pacjentów w podeszłym wieku. Takie urządzenie powinno zaalarmować służby medyczne w przypadku choroby lub wypadku pacjenta i często przekazuje dane o stanie pacjenta w czasie rzeczywistym, korzystając ze zwykłego domowego Internetu. Ta usługa wymaga całodobowej dostępności. W takim wypadku zabezpieczeniem może być użycie wielofunkcyjnego routera, który obsługuje standardowy Internet oraz dodatkową łączność internetową przez modem GMS – telefonię komórkową.

Zabezpieczenie węzła końcowego: uwierzytelnienie i szyfrowanie

Jak zostało opisane powyżej, producent musi wziąć na siebie odpowiedzialność za weryfikację zabezpieczeń dostarczanych przez niezależne firmy obsługujące lub przechowujące jego dane. To producent musi zapewnić bezpieczeństwo danych w momencie ich utworzenia. Na szczęście istnieją gotowe i sprawdzone metody, które zapewniają bardzo silną ochronę. Jednak żadna wynaleziona metoda szyfrowania nie jest doskonała.

Producent OEM musi zapewnić silne szyfrowanie danych, aby zniechęcić ewentualnych hakerów lub złodziei od ataków na ten cel.

Istnieją dwa ogólne rozwiązania – przy założeniu, że centralnym elementem węzła końcowego jest mikrokontroler. Są to:

- Mikrokontroler z wbudowanym podukładem kryptograficznym / uwierzytelnienia

- Dodatkowy dyskretny układ kryptograficzny / uwierzytelniający

Zaletą mikrokontrolerów z wbudowanymi zabezpieczeniami, takich jak rodzina A710x firmy NXP Semiconductors, jest mały rozmiar, prostota i mniejsza liczba potrzebnych elementów. Układy A710x oferują rozbudowany zestaw funkcji kryptograficznych i uwierzytelniających, w tym koprocesor obsługujący infrastrukturę klucza publicznego (PKI) oraz koprocesory szyfrujące DES i AES.

Wadą tego rozwiązania jest konieczność przechowywania kluczy wykorzystywanych przez algorytmy szyfrujące we wbudowanej pamięci programu. Zdeterminowany haker mógłby je odzyskać.

Układ dyskretny jest bezpieczniejszy. Dodatkowy układ szyfrujący / uwierzytelniający, taki jak ATECC508A lub ATECC108A firmy Atmel zapewnia klucz sprzętowy, którego nie można zhakować w ten sposób, co kod przechowywany w pamięci programu. Układ ATECC508A zawiera wielopoziomowy generator liczb losowych, unikalny 72-bitowy identyfikator gwarantowany przez producenta i 256-bitowy sprzętowy podukład SMA/HMAC. Ponadto jest zgodny ze standardem certyfikatów X.509 i operacjami podpisu / weryfikacji algorytmu ECDSA.

Rozwiązanie dyskretne stanowi jednak dodatkowy komponent, który zwiększa rozmiary projektu, jego złożoność i całkowity koszt. Z drugiej strony ATECC508A odciąża kontroler lub procesor hosta z tych funkcji, które są potrzebne do uwierzytelnienia i szyfrowania z wykorzystaniem krzywych eliptycznych. Dzięki temu układ hosta może mieć mniejszą pamięć, a projektant nie musi tworzyć własnego kodu zabezpieczającego.

Decyzja projektanta czy zasady firmy?

Powyższy opis zagrożeń bezpieczeństwa, którym musi zapobiec projektant pokazuje, że nie ma jednego uniwersalnego rozwiązania tego problemu. Wymagane środki bezpieczeństwa zależą od skali zagrożenia i poziomu ochrony odpowiedniego dla tego zagrożenia.

Mimo to każdy producent OEM tworzący urządzenia dla Internetu Przedmiotów powinien przestrzegać kilku zasad. Po pierwsze, środki bezpieczeństwa stosowane w urządzeniu powinny być zgodne z zasadami bezpieczeństwa całej firmy, a nie wybierane przez poszczególne zespoły projektowe. Te zasady powinny stanowić odpowiedź na następujące pytania:

- Kto jest uprawniony do dostępu do danych generowanych przez produkt?

- W jaki sposób ten dostęp jest chroniony?

- Jaki poziom szyfrowania jest odpowiedni dla danych o takiej istotności?

Po drugie, zasada działania i funkcje bezpieczeństwa wykorzystane w urządzeniu powinny być jasno przedstawione użytkownikowi końcowemu. W miarę jak kolejne urządzenia są podłączane do Internetu Przedmiotów, klienci i użytkownicy będą coraz bardziej zainteresowani kwestiami prywatności i ryzyka ingerencji. Jasne zdefiniowanie zabezpieczeń oferowanych przez producenta pozwoli zbudować zaufanie między użytkownikiem a producentem urządzenia elektronicznego.

Czy potężny rozbłysk słoneczny zagraża Ziemi? [opinia eksperta IŁ]

Czy potężny rozbłysk słoneczny zagraża Ziemi? [opinia eksperta IŁ]  Świetlana przyszłość przemysłu elektronicznego według Dave Doherty, prezesa zarządu DigiKey

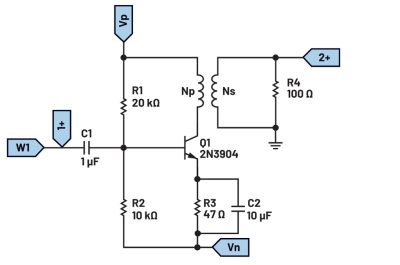

Świetlana przyszłość przemysłu elektronicznego według Dave Doherty, prezesa zarządu DigiKey  Zastosowanie zestawu ADALM2000 do pomiarów wzmacniacza sprzężonego transformatorowo

Zastosowanie zestawu ADALM2000 do pomiarów wzmacniacza sprzężonego transformatorowo