Mikrokontrolery NXP Kinetis: najważniejsze sposoby zabezpieczenia węzłów brzegowych

W dzisiejszym połączonym, globalnym świecie niemal każdy elektroniczny produkt czy system stwarza ryzyko kradzieży informacji. Może to powodować różnego rodzaju straty:

- Operacyjne – ograniczając użyteczność przyrządów lub usług

- Finansowe – utrata przychodów, funduszy lub pozycji marki

- Bezpieczeństwa – narażając życie

- Prywatności – utrata lub kradzież informacji osobistych

W przyszłości coraz więcej urządzeń będzie ze sobą połączonych w sieci Internet, realizując najróżniejsze funkcje w naszym codziennym życiu – jednocześnie stwarzając niezliczoną ilość okazji do naruszenia bezpieczeństwa. W miarę rozwoju technologii pojawiają się kolejne miliony urządzeń, których fizyczna dostępność umożliwia przeprowadzenie nieograniczonej liczby ataków. Co więcej, nowe zastosowania dostarczające informacji krytycznej wagi spowodują wzrost zależności od danych dostarczanych przez węzły końcowe. Pojawia się potrzeba zapewnienia stabilnej pracy i ochrony przed zagrożeniami wynikającymi z przeciążenia sieci. Dostęp do danych również musi być chroniony, aby wykluczyć możliwość ich nieuprawnionego wykorzystania. Ponadto węzły brzegowe sieci powinny zostać zaprojektowane tak, aby umożliwić aktualizację oprogramowania producenta i niwelowanie zagrożeń w miarę, jak te będą się pojawiać.

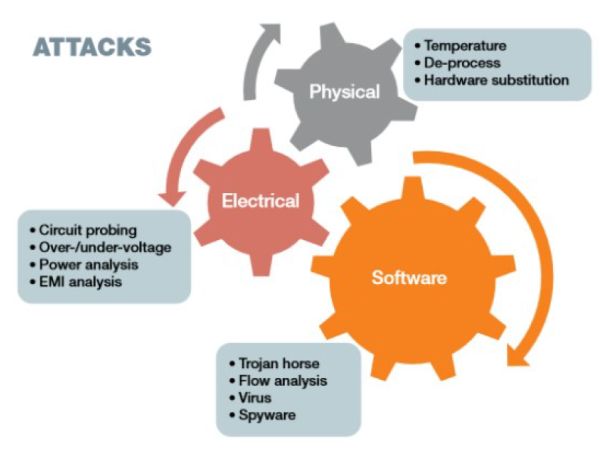

Rodzaje ataków

Kreatywność i możliwości intruzów są ogromne. Ataki można klasyfikować w zależności od poświęconych środków, rodzaju intruza i użytego sprzętu. Istnieją ataki inwazyjne, semi-inwazyjne i pasywne – wszystkie mogą naruszyć bezpieczeństwo. Również rodzaje zabezpieczeń – fizyczne lub elektryczne – różnią się znacznie, od bezpiecznej konstrukcji obudów do siatek blokujących sygnały elektromagnetyczne.

Strategia bezpieczeństwa

Strategia bezpieczeństwa musi uwzględnić cztery następujące funkcje:

- Zaufanie – zapewnienie, że węzły końcowe są wykorzystywanie zgodnie z oczekiwaniami. Dzięki temu oprogramowanie producenta nie będzie narażone na zagrożenia z zewnątrz, takie jak złośliwe oprogramowanie.

- Kryptografia – szyfrowanie i deszyfrowanie danych zapobiega dostępowi intruzów do cennych informacji.

- Zabezpieczenie przed ingerencją – wykrywanie ataków i odpowiednia reakcja stanowi silne zabezpieczenie przed wieloma formami ataków.

- Aktualizacje oprogramowania – dzięki aktualnemu oprogramowaniu producenta węzły brzegowe skutecznie radzą sobie z nowymi zagrożeniami.

Mikrokontrolery z rodziny Kinetis wykorzystują wieloletnie doświadczenie i doskonalone rozwiązania, aby ułatwić projektantom ochronę produktów przed atakami różnego typu. Mikrokontrolery Kinetis mieszczą w jednym układzie funkcje zabezpieczeń, które do niedawna wymagały stosowania wielu różnych układów.

Mikrokontrolery Kinetis K8x ułatwiają projektantom implementację funkcji zabezpieczeń w swych projektach. Oferują następujące funkcje:

- Mechanizm ochrony wbudowanej pamięci Flash, konfigurację portu debuggera, unikalny identyfikator i możliwość bootowania wyłącznie z wewnętrznej pamięci – te funkcje pozwalają chronić węzły brzegowe przed atakami z zewnątrz.

- Sprzętowe szyfrowanie z kluczem asymetrycznym realizuje kompletne funkcje podpisu i weryfikacji o rząd wielkości szybciej, niż implementacja programowa. Obniża to pobór mocy i zwiększa wydajność kodu, jednocześnie spełniając wymagania najnowszych protokołów komunikacji.

- Wbudowane zabezpieczenia przed naruszeniem układu chronią przed atakami fizycznymi oraz pasywnymi.

- Możliwość wykonywania kodu z zewnętrznej szyfrowanej pamięci oraz obsługa natychmiastowego deszyfrowania AES-128 z zerowym opóźnieniem pozwalają uzyskać wysoką szybkość transferu z zewnętrznej pamięci NOR Flash. Obejmuje to obsługę funkcji ROM, w tym pamięć bootowalną pamięć ROM pozwalającą na szyfrowane aktualizacje oprogramowania.

Zapewnienie bezpieczeństwa stanowi kwestię priorytetową, ponieważ fizyczna dostępność węzłów brzegowych powoduje zagrożenie wieloma atakami. Dostęp do danych musi być chroniony, aby zabezpieczyć przed możliwością ich naruszenia. Mikrokontrolery z rodziny Kinetis K8x stanowią jedną z najlepiej zabezpieczonych platform opartych na rdzeniach Cortex-M. Wykorzystują zaawansowane rozwiązania technologiczne, aby zapewnić bezpieczeństwo w rozwijających się projektach Internetu przyszłości. Jednocześnie oferują cechy, które skracają czas projektowania oraz zmniejszają koszt i pobór mocy systemu.

Frameworki webowe: jak dobrać technologię do skalowalnej strony internetowej

Frameworki webowe: jak dobrać technologię do skalowalnej strony internetowej  Outsourcing inżynierów – jak skalować kompetencje techniczne bez zwiększania stałych kosztów?

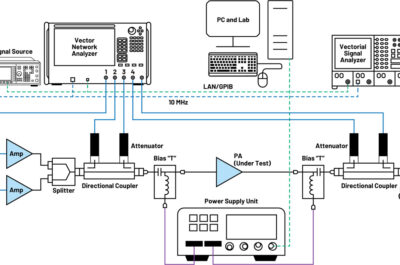

Outsourcing inżynierów – jak skalować kompetencje techniczne bez zwiększania stałych kosztów?  W kierunku inteligentniejszych silników predystorsji cyfrowej: podejście oparte na sieciach neuronowych

W kierunku inteligentniejszych silników predystorsji cyfrowej: podejście oparte na sieciach neuronowych

![https://www.youtube.com/watch?v=kmvM5hVSzCM Piata już edycja konferencji Hardware Design Masterclasses dla elektroników zaskoczyła frekwencją, tym bardziej, że spotkanie było dwudniowe. Film jest krótką relacją z wydarzenia, bazującą na wypowiedziach prelegentów. [materiał redakcyjny] Zapraszamy do obejrzenia!](https://mikrokontroler.pl/wp-content/uploads/2026/01/Rafal-tytulowe.png)