Hakerzy wkraczają w nowy rok z impetem. Szczyt ataków na logistykę wypada po świętach

Okres między Wigilią a Nowym Rokiem to dla cyberprzestępców czas wzmożonej aktywności. Intensywna praca zespołów operacyjnych w okresie szczytu, a następnie gwałtowne przejście w tryb urlopowy to doskonały moment na przeprowadzenie ataku. Przeciążona i pozbawiona pełnego nadzoru kadrowego infrastruktura IT staje się podatnym celem. Według analizy Verisk CargoNet liczba poważnych incydentów w sezonie świątecznym drastycznie wzrosła – z 49 zgłoszeń w 2020 roku do 89 w roku 2024, co stanowi skok o 82%.

Źródło: Freepik

Współczesna logistyka stała się zakładnikiem własnej efektywności, a najsłabsze ogniwa cyfrowego łańcucha dostaw są dziś celem regularnej wojny hybrydowej. Doskonale widać to na przykładzie La Poste, zaatakowanej pod koniec grudnia przez prorosyjską grupę Noname057. Osłabienie sieci logistycznych podtrzymujących handel i codzienne funkcjonowanie społeczeństwa to sposób na wywieranie presji bez bezpośredniej konfrontacji militarnej. Atak DDoS sparaliżował centralne systemy informatyczne francuskiej poczty, uniemożliwiając śledzenie paczek w szczycie sezonu świątecznego i zablokował płatności online w bankowym pionie spółki.

Sylwester z okupem

Statystyki są nieubłagane. Według Verisk CargoNet, w okresie świątecznym liczba cyberincydentów w logistyce wzrosła niemal dwukrotnie – z 49 w 2020 roku do 89 w 2024. Szczyt aktywności hakerów przypada na 23 grudnia oraz dni po świętach, od 26 do 30 grudnia. To moment, w którym obniżona obsada kadrowa, zamykanie zakładów na święta i zwiększony czas postoju towarów na placach przeładunkowych tworzą korzystne warunki dla przestępców. Dla logistyki, gdzie każda godzina opóźnienia generuje znaczące straty, atak cyfrowy przeprowadzony w grudniu jest szczególnie bolesny. Wizja całkowitego paraliżu operacyjnego w najważniejszym miesiącu roku sprawia, że firmy szybciej ulegają żądaniom zapłaty okupu.

Nowy horyzont zagrożeń precyzyjnie wyznacza raport „2025 Supply Chain Cybersecurity Trends”. Jego autorzy kreślą ponury obraz obecnej sytuacji: cyberbezpieczeństwo przestało ograniczać się do prewencji włamań – dziś kluczowa jest przede wszystkim zdolność do przetrwania nieuniknionych kryzysów. Z raportu wynika również, że aż 88% liderów bezpieczeństwa jest „bardzo” lub „umiarkowanie” zaniepokojonych ryzykiem ataku w łańcuchu dostaw. Najsłabszym ogniwem okazują się często tzw. zagrożenia nth-party, czyli brak ochrony u partnerów drugiego i trzeciego stopnia. Ponad 70% organizacji przyznaje, że w ciągu ostatniego roku doświadczyło przynajmniej jednego istotnego cyberincydentu z udziałem swoich dostawców, podczas gdy 79% monitoruje pod kątem cyfrowych zabezpieczeń mniej niż połowę łańcucha dostaw. W efekcie większość organizacji operuje w iluzji bezpieczeństwa, podczas gdy ich podwykonawcy często nie spełniają nawet podstawowych wymagań w zakresie ochrony systemów informatycznych.

Nie ma już samotnych jeźdźców

Brak realnego nadzoru nad poziomem zabezpieczeń partnerów biznesowych urasta do rangi jednego z najpoważniejszych zagrożeń dla stabilności złożonych łańcuchów dostaw.

– W dobie globalnych współzależności pojęcie „izolowanego incydentu” w przemyśle praktycznie przestało istnieć. Nowoczesna produkcja przypomina skomplikowany mechanizm, w którym awaria jednego, z pozoru nieistotnego elementu potrafi zatrzymać całą machinę – tłumaczy Dariusz Mikołajczak, Business Development Manager – Supply Chain w Euvic.

Jaskrawym dowodem na tę tezę jest paraliż fabryk koncernu Jaguar Land Rover, wywołany cyberatakiem na zewnętrznego dostawcę komponentów. Skala kryzysu była tak duża, że nie obyło się bez bezpośredniej interwencji rządu Wielkiej Brytanii.

Ta systemowa kruchość wynika z niebezpiecznej koncentracji rynku technologicznego – zaledwie 150 firm dostarcza rozwiązania dla 90% podmiotów z listy Fortune 500. W takim układzie kryzys u choćby jednego z kluczowych graczy ma charakter globalny. Doskonale rozumieją to wyspecjalizowane grupy hakerskie, takie jak Akira czy Qilin, które w 2025 roku rekordowo nasiliły ataki na dostawców oprogramowania. Ich operacje uderzają precyzyjnie w sektory IT, finansów i transportu, wykorzystując zaufane relacje biznesowe jako ostateczny mnożnik siły rażenia.

– Na polskim rynku rządzi niepisana reguła czterdziestu ośmiu godzin. Brak dostępu do systemów przez dwie doby oznacza całkowity paraliż operacyjny, po którym zaczynają być naliczane gigantyczne kary umowne. Cyberprzestępcy doskonale wiedzą, że presja czasu jest ich sprzymierzeńcem. W obliczu lawiny roszczeń i odszkodowań, zarządy firm logistycznych stają się znacznie bardziej skłonne do zapłacenia okupu niż jakikolwiek inny sektor gospodarki – wyjaśnia Dariusz Mikołajczak.

Hakerzy nad Wisłą

Według analityków Check Point Research, Polska znalazła się w epicentrum lawinowego wzrostu ataków ransomware – w pierwszym kwartale 2025 roku odnotowano ich o 126% więcej niż w analogicznym okresie w roku poprzedzającym. Równolegle na całym świecie rośnie też presja na dostawcach oprogramowania: według danych Cyble w październiku 2025 roku incydenty osiągnęły rekordowy poziom, przewyższając wcześniejsze szczyty o ponad 30%. Coraz częściej zagrożenie przychodzi z zewnątrz: naruszenia wywołane przez dostawców zewnętrznych podwoiły się w ciągu roku, stanowiąc już 30% wszystkich przypadków. Rosnąca skala ataków nie idzie jednak w parze z ich skutecznością – rynek ransomware ewoluuje w kierunku „ilość ponad jakość”. Hakerzy uderzają masowo, ale coraz rzadziej udaje im się całkowicie sparaliżować systemy ofiar, co zmusza ich do rewizji pierwotnych żądań.

Jak się bronić?

Izolacja systemów nie jest dziś skutecznym rozwiązaniem, ponieważ współczesne środowiska IT są z natury połączone i dynamiczne. Prawdziwą odporność zapewnia posiadanie profesjonalnego systemu Security Operations Center.

– SOC to zespół ludzi, procesów i technologii, który w trybie 24/7 monitoruje infrastrukturę, analizuje anomalie i reaguje na incydenty, zanim wywołają poważne konsekwencje operacyjne. Firmy pozbawione takich zdolności są ponad czterokrotnie bardziej narażone na skuteczne ataki, ponieważ brak centralnego nadzoru oznacza opóźnienia w wykrywaniu zagrożeń i dłuższe przestoje operacyjne. Narzędzia takie jak SIEM/SOAR Microsoft Sentinelte pozwalają automatycznie korelować miliony zdarzeń z całej infrastruktury oraz błyskawicznie reagować na incydenty dzięki automatyzacji procesów. Dzięki nim zespół SOC może skracać czas reakcji z dni do minut, co w logistyce, zwłaszcza w szczycie sezonu, ma krytyczne znaczenie dla utrzymania ciągłości działania i minimalizacji strat finansowych – tłumaczy ekspert.

Jednocześnie pojawia się pewne światełko w tunelu: mimo rekordowej liczby ataków ransomware średni poziom żądań finansowych maleje. Z raportu The State of Ransomware 2025 dowiadujemy się, że mediana płatności w skali globalnej spadła w ostatnim roku aż o połowę, zatrzymując się na poziomie miliona dolarów. Za tym trendem stoi zarówno ograniczenie wielomilionowych żądań, jak i rosnąca skuteczność mechanizmów obronnych firm, które coraz częściej potrafią przerwać atak, zanim dojdzie do pełnego zaszyfrowania danych.

Należy jednak pamiętać, że cyberprzestępcy nieustannie modyfikują swoje metody. Stąd konieczność rozwijania systemów i przyjmowania proaktywnej postawy, pozwalającej wyprzedzać kolejne zagrożenia ze strony cyberprzestępców.

Cyberprzestępcy przyspieszyli. Regulacje nie. Polska gospodarka wchodzi w czas „podwójnego ryzyka”

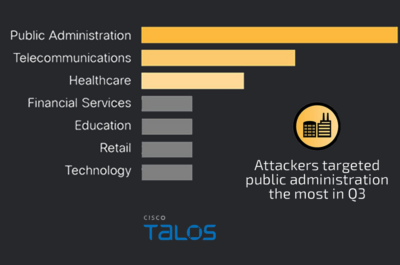

Cyberprzestępcy przyspieszyli. Regulacje nie. Polska gospodarka wchodzi w czas „podwójnego ryzyka”  Ransomware zmienia oblicze, sektor publiczny głównym celem – raport Cisco Talos

Ransomware zmienia oblicze, sektor publiczny głównym celem – raport Cisco Talos  Kliknąłeś podejrzany link? Co zrobić, aby uniknąć katastrofy?

Kliknąłeś podejrzany link? Co zrobić, aby uniknąć katastrofy?

![https://www.youtube.com/watch?v=kmvM5hVSzCM Piata już edycja konferencji Hardware Design Masterclasses dla elektroników zaskoczyła frekwencją, tym bardziej, że spotkanie było dwudniowe. Film jest krótką relacją z wydarzenia, bazującą na wypowiedziach prelegentów. [materiał redakcyjny] Zapraszamy do obejrzenia!](https://mikrokontroler.pl/wp-content/uploads/2026/01/Rafal-tytulowe.png)