Luki, phishing i czas reakcji – Cisco Talos podsumowuje ostatni kwartał 2025

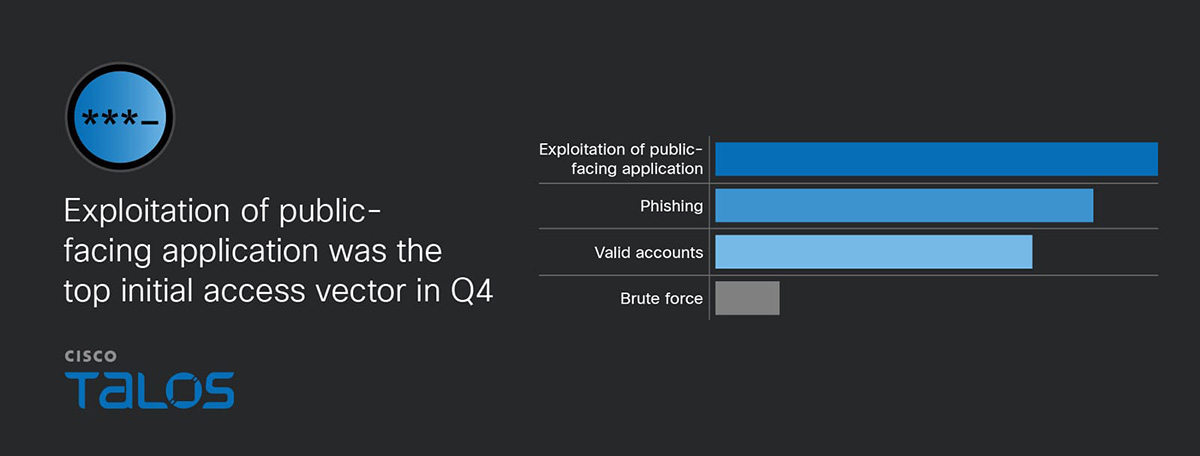

IV kwartał 2025 roku potwierdził, że podatności publicznie dostępnych aplikacji nadal odgrywają kluczową rolę w incydentach bezpieczeństwa. Odpowiadały za blisko 40% wszystkich interwencji zespołu Cisco Talos Incident Response, potwierdzając, że luki w powszechnie używanych rozwiązaniach wciąż pozostają jednym z największych wyzwań dla bezpieczeństwa organizacji. Jednocześnie phishing i nadużycia kont użytkowników coraz częściej decydowały o skuteczności ataków.

Choć to wyraźny spadek w porównaniu z poprzednim kwartałem, gdy ponad 60% incydentów wiązało się z masową kampanią ToolShell, końcówka 2025 roku nie przyniosła istotnej poprawy. Cyberprzestępcy szybko reagowali i wykorzystywali nowe luki m.in. w Oracle E-Business Suite oraz w komponentach React i Next.js, znanych jako React2Shell. W wielu przypadkach ataki następowały niemal natychmiast po ujawnieniu podatności.

Skutki tego były znaczące: przejmowanie serwerów, instalowanie wieloetapowych web shelli czy uruchamianie złośliwego oprogramowania do kopania kryptowalut. Eksperci odnotowali także użycie narzędzi wcześniej kojarzonych z grupami APT. W wielu incydentach o skali strat decydował jednak nie sam atak, lecz czas reakcji. Szybkie działania organizacji pozwalały skutecznie ograniczyć jego konsekwencje.

Phishing wciąż groźny

Drugim najczęściej obserwowanym sposobem uzyskania dostępu był phishing. W IV kwartale Talos IR zidentyfikował i zanalizował ataki, gdzie schemat był prosty, ale skuteczny: po przejęciu jednego konta e-mail atakujący wykorzystywał je do wysyłania kolejnych, coraz bardziej wiarygodnych wiadomości, zarówno wewnątrz, jak i na zewnątrz organizacji. W jednym z przypadków do dystrybucji treści phishingowych użyto nawet legalnej, lecz wcześniej przejętej domeny zewnętrznej.

W analizowanych incydentach wyraźnie widać było, że brak wieloskładnikowego uwierzytelniania (MFA) lub jego niewłaściwa konfiguracja znacząco ułatwiały atakującym działanie. Co istotne, nawet tam, gdzie nie doszło do dalszego rozprzestrzenienia się ataku w infrastrukturze, skala narażenia, zarówno po stronie organizacji, jak i jej partnerów była znacząca.

Ransomware w odwrocie, ale nie znika

Incydenty ransomware oraz działania poprzedzające szyfrowanie danych stanowiły jedynie 13 proc. wszystkich interwencji, wobec 20 proc. kwartał wcześniej i niemal 50 proc. w pierwszym kwartale 2025 roku. Co ważne, w IV kwartale nie odnotowano zupełnie nowych wariantów ransomware.

Najczęściej pojawiającą się rodziną pozostawał Qilin, co potwierdza wcześniejsze prognozy analityków. W pojedynczych przypadkach zaobserwowano także powrót wariantu DragonForce, który nie pojawiał się w interwencjach Cisco Talos IR od ponad roku.

Charakterystycznym elementem analizowanych ataków było wykorzystywanie wielu narzędzi zdalnego zarządzania i monitorowania (RMM) do uzyskania dostępu i utrzymania obecności w środowisku ofiary. Stosowanie wielu narzędzi jednocześnie zwiększa odporność ataku, nawet jeśli jedno z nich zostanie wykryte lub zablokowane, pozostałe mogą nadal zapewniać dostęp. Dodatkowo, ponieważ rozwiązania RMM są często legalnie używane w organizacjach, znacznie trudniej odróżnić ich nadużycie od normalnej aktywności administracyjnej.

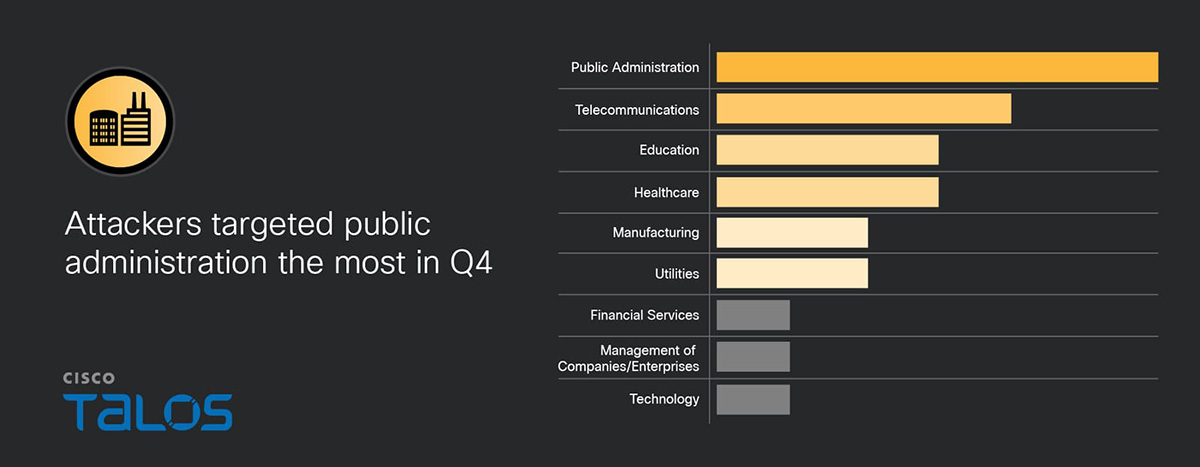

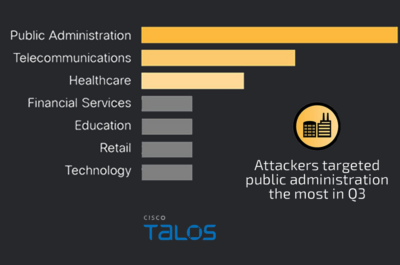

Administracja publiczna nadal na celowniku

Podobnie jak w poprzednim kwartale, to sektor administracji publicznej był najczęściej atakowany. Organizacje te pozostają atrakcyjnym celem ze względu na:

- ograniczone budżety,

- starszą infrastrukturę IT,

- dostęp do wrażliwych danych.

Dodatkowym czynnikiem ryzyka jest niska tolerancja na przestoje, co zwiększa skuteczność presji finansowej.

W tej grupie ofiar Cisco Talos IR obserwował zarówno ataki wykorzystujące podatności, jak i kampanie phishingowe, w których przejęte konta e-mail były wykorzystywane do dalszego „uwiarygadniania” ataku.

Designed by Freepik

Gdzie bezpieczeństwo najczęściej zawodzi?

Zarządzanie poprawkami

35% interwencji dotyczyło podatnej lub niewłaściwie zabezpieczonej infrastruktury. Część luk była znana od lat, co pokazuje, że nawet stare exploity wciąż potrafią być skuteczne. Jednocześnie atakujący błyskawicznie reagowali na nowe ujawnienia, wykorzystując okno czasowe między publikacją podatności a wdrożeniem poprawek.

MFA – nie wystarczy wdrożyć, trzeba monitorować

Problemy związane z MFA, od jego braku, przez błędną konfigurację, po tzw. MFA fatigue, czyli zmęczenie użytkowników ciągłymi żądaniami uwierzytelniania się, były jedną z głównych słabości systemów bezpieczeństwa. Eksperci zalecają nie tylko stosowanie MFA, ale też aktywne monitorowanie prób jego obchodzenia, rejestracji nowych urządzeń czy nagłych zmian w politykach dostępu.

Centralne logowanie i widoczność zdarzeń

Niewystarczające mechanizmy logowania po raz kolejny utrudniały analizę incydentów. Eksperci Talos IR zalecają wdrożenie rozwiązań klasy SIEM (Security Information and Event Management), które umożliwiają centralne gromadzenie logów. Dzięki temu nawet w sytuacji, gdy atakujący usunie lub zmodyfikuje zapisy na zaatakowanym systemie, ich pierwotna wersja pozostaje dostępna i może posłużyć do dalszej analizy śledczej.

Czas reakcji ma znaczenie

IV kwartał po raz kolejny potwierdził, że szybkie podjęcie działań może zatrzymać atak, zanim dojdzie do szyfrowania danych lub ich wycieku. Opóźnienia w reagowaniu znacząco zwiększały skalę strat.

Ransomware zmienia oblicze, sektor publiczny głównym celem – raport Cisco Talos

Ransomware zmienia oblicze, sektor publiczny głównym celem – raport Cisco Talos  Kliknąłeś podejrzany link? Co zrobić, aby uniknąć katastrofy?

Kliknąłeś podejrzany link? Co zrobić, aby uniknąć katastrofy?  Cisco Talos wykrył poważne podatności na atak w ponad 100 modelach laptopów Dell

Cisco Talos wykrył poważne podatności na atak w ponad 100 modelach laptopów Dell